Introducción

Contexto

El 14 de abril de 2017 el grupo de hackers conocido como The Shadow Brokers publicó su último leak del "arsenal" del Equation Group de la NSA[1] (Es una historia larga, aquí hay una cronología). Lo llamativo de este leak fue la gran cantidad de exploits para casi todas las versiones de Windows del tipo Remote Code Execution que se aprovechan de vulnerabilidades catalogadas como Zero-Day, es decir que no eran de conocimiento público ni del fabricante.[1:1]

Aparte de los exploits también se filtraron herramientas para poder utilizarlos como FUZZBUNCH (que sería el equivalente de Metasploit de la NSA) lo que facilita a que mucha gente pueda realizar este tipo de ataques sofisticados sin mayores dificultades[1:2] y es acá donde se complica realmente, porque para la mayoría de las personas la NSA no figura en su posible modelo de amenazas pero al democratizarse sus herramientas es como que le hayan dado una mano a otros actores que sí puedan tener motivos.

Otro punto muy importante es que aunque muchas de las vulnerabilidades ya hayan sido solucionadas otras no lo fueron porque ya son de versiones de Windows sin soporte(XP, Server 2003, Vista) y hay que sumar la falta de costumbre del usuario y/o administrador de sistemas de mantener actualizado el software.

Ethernalblue y Doublepulsar

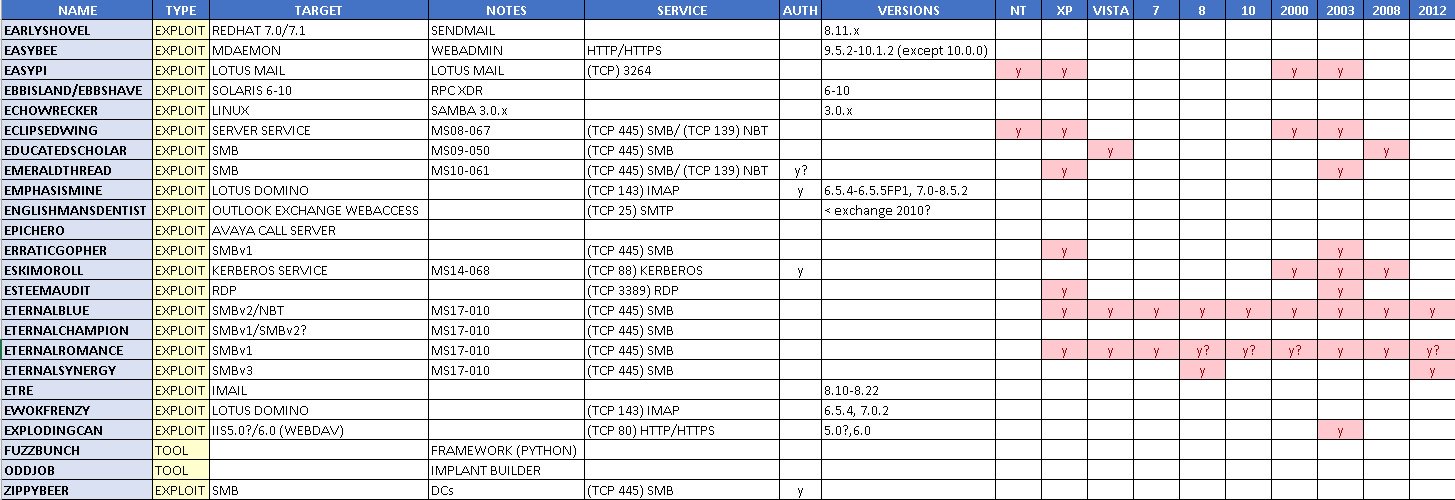

En el siguiente cuadro podemos observar exploits del leak con los sistemas operativos vulnerables a estos:

Claramente saltan a la vista ETHERNALBLUE y ETHERNALROMANCE como los más exitosos, pero solo el primero permite explotar las vulnerabilidades en las versiones más actuales sin requerir ningun tipo de autenticación.

ETHERNALBLUE explota una vulnerabilidad en el protocolo SMB utilizado para compartir archivos y dispositivos en red lo que habilita a instalar un implante/backdoor.

DOUBLEPULSAR[1:3] es el backdoor que permite inyectar y ejecutar cualquier DLL(Dynamic Link Library) en un proceso, comprometiendo la computadora para cualquier propósito que desee el atacante.

Para ponerlo en términos sencillos digamos que; ETHERNALBLUE es quien abre el camino, y DOUBLEPULSAR es el que lo mantiene abierto.

Con estos puntos aclarados podemos pasar a la parte interesante:

Estudio de la situación actual en Paraguay

Es imposible saber exactamente cuantos sistemas fueron explotados en todo el país dado que no todas los computadoras están expuestas a Internet directamente (por suerte) pero si podemos analizar los sistemas que si lo están, y es exactamente lo que hice.

Para esto primero es necesario escanear todo el rango direcciones de IP públicas asignadas a Paraguay, para ver que cuales están escuchando conexiones del protocolo SMB, el siguiente paso es utilizar un script para detectar si es que esas direcciones ya fueron explotadas con DOUBLEPULSAR.

ACLARACIÓN: En esta investigación no se accedió a ningún sistema, se notificó a los responsables de los mismos y se está trabajando con algunos ellos para ayudar a solucionar.

Metodología aplicada

Rango de IPs

Los rangos de direcciones IP son públicos y LACNIC como organización encargada de asignarlos provee los rangos en el siguiente link FTP.

Escaneo de puertos

Por motivos de acompañamiento a los afectados esta sección no será detallada ahora y se actualizará mas adelante con la metodología utilizada.

Detección de servidores vulnerados

La empresa Countercept desarrolló un script en Python que detecta si un servidor ha sido explotado por DOUBLEPULSAR, se puede descargar desde este repositorio:

https://github.com/countercept/doublepulsar-detection-script

La documentación se encuentra en el repositorio pero el comando utilizado para este estudio es:

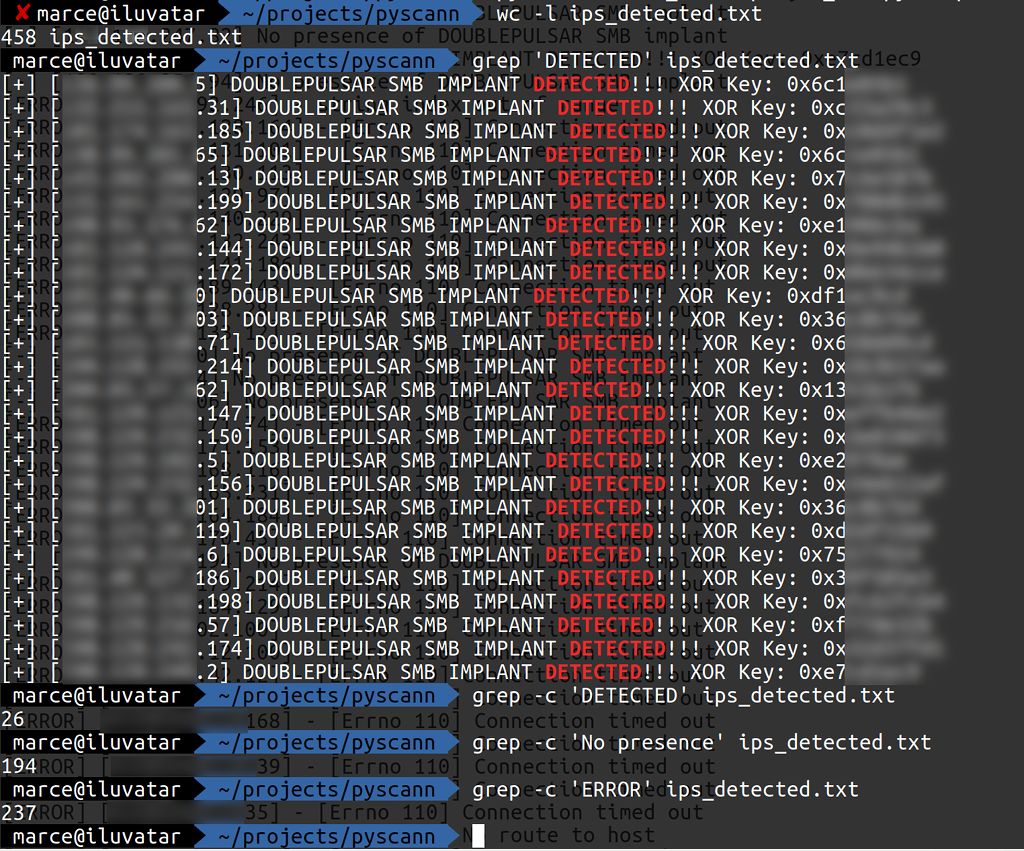

python detect_doublepulsar_smb.py --file <ip_list.txt> --threads 2

Obs: Por defecto el script selecciona --threads 10, es recomendado reducir la cantidad de hilos para no saturar ninguna red.

Resultados

Teniendo en cuenta los rangos de IP que Paraguay tiene asignado:

-

1.083.648 direcciones IP escaneadas en busca de servidores que escuchen conexiones en el puerto del protocolo SMB.

-

458 hosts escuchando en el puerto del protocolo SMB.

-

26 hosts que fueron vulnerados con DOUBLEPULSAR

-

194 hosts en los cuales no se detecto una que haya sido vulnerado

-

237 hosts no se pudieron comprobar debido a errores de red(Connection reset by peer, Connection timed out)

Observaciones

- Es muy probable que existan mas hosts escuchando conexiones en el puerto SMB pero que no se hayan detectado debido al tipo de escaneo de puertos pasivo a fin de no saturar, por lo tanto el número real de infecciones podría ser mayor.

- Los 194 hosts donde no se detectaron que hayan sido vulnerados no significa que por esto están seguros, si no se instalan las actualizaciones de seguridad o no se mitiga de alguna manera pueden ser victimas de ETHERNALBLUE u otro exploit.

Conclusión

Es imposible saber si las infecciones de DOUBLEPULSAR son recientes o si fueron explotadas por el Equation Group(al menos desde el 2011 tenían estos exploits), en este caso lo más probable es que sean infecciones recientes ya que la dificultad de infectarlas no es muy elevada debido a que son computadoras con Windows que están compartiendo recursos en Internet, cosa que en la mayoría de los casos es una mala practica, existiendo soluciones como usar una VPN para acceder a estos recursos.

26 hosts explotados por un malware de la NSA quizás suene a poco pero si consideramos que esa cifra es el 5.7% de las direcciones escaneadas nos puede dar un pantallazo de la situación actual, además el leak es reciente, lo que hace probable que vayan aumentando los casos con el pasar del tiempo.

Aunque Microsoft haya solucionado las principales vulnerabilidades(MS17-010) para sus SO con soporte hay otros que nunca van a recibir el parche de seguridad, además como se mencionó anteriormente muchas veces hay una falta de politica de actualizaciones de seguridad o simplemente irresponsabilidad de parte de los administradores de sistemas.

La amenaza principal probablemente no está en los sistemas vulnerables expuestos a Internet sino en las miles de redes internas que están a un "Wifi sin contraseña", un empleado desleal o a una mala configuración de ser vulneradas.

La seguridad de la información no es algo que se pueda comprar directamente, no existen las balas de plata, solo a través del asesoramiento adecuado, la implementación de buenas practicas y educación al usuario se puede lograr una mejor seguridad.

Notas

Análisis detallado del método de infección de DOUBLEPULSAR http://www.securitynewspaper.com/2017/04/22/doublepulsar-initial-smb-backdoor-ring-0-shellcode-analysis/ ↩︎ ↩︎ ↩︎ ↩︎